Weltweites Datenleck: Datenpanne beim Cloud-Anbieter Snowflake!

Snowflake, ein Anbieter für cloudbasierte Datenspeicher, ist Ziel systematischer Angriffe geworden, bei denen Kundendaten gestohlen und im Darknet zum Verkauf angeboten wurden. Die Angriffe sind auf mittels Infostealer-Malware gestohlene Zugangsdaten zurückzuführen, die Hacker auf dem Schwarzmarkt erwarben. Betroffen sind insbesondere Kunden, die keine Zwei-Faktor-Authentifizierung nutzen. Ein ehemaliger Snowflake-Mitarbeiter war ebenfalls betroffen, da seine Zugangsdaten gestohlen und für interne Konten verwendet wurden.

Snowflake empfiehlt dringend die Nutzung von Mehrfaktor-Authentifizierung und hat betroffene Kunden informiert. Sie bieten eine Liste von "Indicators of Compromise" (IoC) an, um weitere Sicherheitsmaßnahmen zu unterstützen. Das Unternehmen arbeitet mit Sicherheitsexperten von Mandiant und CrowdStrike zusammen, um den Vorfall zu untersuchen.

Endpunkt-Sicherheit allein reicht nicht: Erweiterter Datenschutz mit IRI-Lösungen!

Die Auswirkungen der Angriffe auf Snowflake-Kunden hätten mit den Lösungen von IRI minimiert werden können. Unternehmen sollten von Anfang an für die Sicherheit sensibler Daten sorgen, nicht nur am Endpunkt. Datenschutz muss über den gesamten Lebenszyklus der Daten gewährleistet werden. Besonders der Schutz der Daten an ihren Startpunkten – dort, wo sie erstellt, gespeichert, abgefragt, verarbeitet und bewegt werden – ist entscheidend und eine wichtige Ergänzung zur Endpunktsicherheit. Endpunktsicherheit allein reicht nicht aus und kommt oft zu spät, da sie sich nur auf den Schutz an bestimmten Punkten wie mobilen Geräten, Laptops, Desktop-PCs, Servern, Netzwerkkomponenten und Speichersystemen wie USB-Sticks und Festplattenlaufwerken beschränkt.

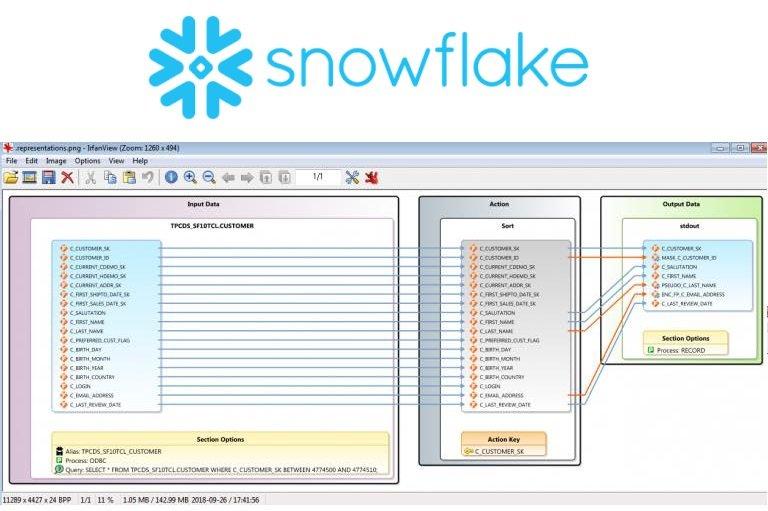

Für personenbezogene Daten (PII) ist der Schutz besonders wichtig. IRI bietet mit FieldShield eine Lösung zur Datenerkennung und -maskierung von PII in strukturierten und semistrukturierten Quellen. FieldShield klassifiziert, durchsucht und schützt Feldwerte in Datenbanken und Flat-Files durch Datenmaskierung und Anonymisierung und erstellt Audit-Protokolle zur Überprüfung der Compliance.

Die Verschlüsselung auf Elementebene bietet jenseits der Endpunktsicherheit zusätzlichen Schutz für sensible Informationen in Datenbanken und Dateien. Eine gezielte Verschlüsselung gewährleistet Vertraulichkeit, bewahrt die Datenintegrität und verstärkt den Schutz in Kombination mit weiteren Maskierungsfunktionen. Der Ansatz des atomaren Schutzes von PII-Daten direkt an der Datenquelle hat mehrere Vorteile:

- Effizienz: Schnellere und weniger ressourcenintensive Verschlüsselung diskreter Werte.

- Benutzerfreundlichkeit: Nur die sensiblen Daten werden maskiert, umgebende Daten bleiben zugänglich.

- Ausschluss von Verstößen: Bereits de-identifizierte Daten sind weniger anfällig für Missbrauch.

- Rechenschaftspflicht: Bessere Einhaltung der Datenschutzgesetze durch spezifische Datenverfolgung und Prüfprotokolle.

- Sicherheit: Kombinierte Datenmaskierungstechniken sind schwerer umkehrbar als eine einzelne Endpunkt-Schutztechnik.

- Testen: Maskierte Produktionsdaten können für Prototyping und Benchmarking verwendet werden.

- Unabhängigkeit: An der Quelle geschützte Daten können sicher zwischen Datenbanken, Anwendungen und Plattformen ausgetauscht werden.

Startpunktsicherheit umfasst auch:

- Datenermittlung: Auffinden von PII mithilfe von Mustern und Fuzzy Logic.

- Datenklassifizierung: Gruppierung der gefundenen Daten zur globalen Maskierung.

- Datenherkunft: Verfolgung von Änderungen des PII-Wertes und -Standorts zur Gewährleistung der Sicherheit.

- Datenlatenz: Maskierung von Daten im Ruhezustand oder bei der Übertragung.

- Herkunft der Metadaten: Aufzeichnung und Analyse von Änderungen an Layouts und Auftragsdefinitionen.

- Autorisierung: Verwaltung der Personen, die die Daten maskieren und/oder darauf zugreifen können.

- Risikobewertung: Bestimmung der Wahrscheinlichkeit einer erneuten Identifizierung.

- Audit-Protokolle: Abfrage, wer was maskiert hat und wer was, wann und wo gesehen hat.

Diese Maßnahmen verbessern nicht nur die Startpunktsicherheit, sondern auch die Klassifizierung, Herkunft und Latenz im datenzentrischen Bereich.

International bekannte Kunden seit 1978: Die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram und viele mehr setzen seit über 40 Jahren auf unsere Software für Big Data Wrangling und Datenschutz. Eine umfassende Liste unserer weltweiten Referenzen finden Sie hier, und speziell deutsche Referenzen finden Sie hier.

Partnerschaft mit IRI seit 1993: Durch die langjährige Zusammenarbeit mit Innovative Routines International Inc. aus Florida USA haben wir unser Produktportfolio um erstklassige Produkte wie IRI CoSort, IRI Voracity, IRI DarkShield, IRI FieldShield, IRI RowGen, IRI NextForm, IRI FACT und IRI CellShield erweitert. Die exklusiven Vertriebsrechte für diese Produkte in Deutschland liegen ausschließlich bei der JET-Software GmbH. Weitere Informationen zu unserem Partnerunternehmen IRI Inc. finden Sie hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()